jueves, 19 de marzo de 2020

miércoles, 12 de febrero de 2020

COMPROMISO 4PROPUESTA DE INVESTIGACIÓN SERVI-MAX+ REDES

1. Escribe el nombre completo, grado y grupo de tus compañeros de equipo, con los cuales vas a desarrollar el Proyecto de Investigación.

R/. Alison Marian Patiño Castrillón

-escuchar, esa es una de las mejores soluciones a cada problema y mediante del dialogo dar una posible solución .

-

4. En los BUSCADORES ACADÉMICOS, descarga información que sea pertinente y relevante con la problemática seleccionada (A nivel mundial, nacional, regional y/0 local).

En la Autoestima Derrumbada la persona no se apreciaría a sí misma y se caracterizaría por un diálogo interior invalidante y desmoralizante. Muchas veces estaría fusionada con una anti-hazaña (por ejemplo "soy un perdedor" como si la anti-hazaña circunstancial del fracaso lo definiera como persona). En otras ocasiones se verificaría una gran dependencia emocional al necesitar la aprobación de alguien para poder perdonarse su auto-odio.

En la Autoestima Vulnerable, en cambio, habría una valoración personal… pero con una extrema vulnerabilidad a las anti-hazañas que la pondrían en riesgo y amenaza, llevando a la persona a estrategias de defensa que podrían estropear o perjudicar su desarrollo. Entre ellas, "las hazañas escudo", que son compensaciones anticipadas donde la persona "intenta fracasar" para sentirse menos derrotada si fracasa, y que pueden estar detrás de diversas patologías. Dentro de la Autoestima Vulnerable, existiría la "Autoestima Sostenida" donde la Autoestima se sostiene de una Hazaña (Exitos, belleza, alarde) pero vive con gran angustia de perder esa hazaña, y/o una gran jactancia.

En la Autoestima Fuerte habría menor vulnerabilidad a las anti-hazañas y, en consecuencia, serían menos necesarias las estrategias de defensa que pueden derivar en diversos problemas.

Los distintas investigaciones citadas, que recogen las particularidades de la cultura latinoamericana, demuestran los beneficios que puede traer en la Educación, en el Rendimiento Laboral, en las Relaciones, y en la Salud las técnicas implementadas para mejorar la Autoestima.

Esta clasificación sería una sub-teoría dentro de "Mapa de la Autoestima", una teoría psicológica que estudia las emociones que ocasionan las hazañas y anti-hazañas.https://www.monografias.com/trabajos108/investigaciones-autoestima-latinoamerica/investigaciones-autoestima-latinoamerica.shtml#laautoesta

R/. Alison Marian Patiño Castrillón

Susana Serna Jaramillo

Isabela Mejía Castellanos

10°C

2. Describe cual es la problemática a trabajar y por qué ésta fue seleccionada.

2. Describe cual es la problemática a trabajar y por qué ésta fue seleccionada.

R/. La problemática a trabajar se basa sobre la ayuda hacia los jóvenes entre los 13 y 17 años de edad que tienen depresión, debido a que no se sienten bien con su apariencia, por problemas sociales o incluso familiares.

3. Realiza un listado de las posibles soluciones para resolver la problemática escogida.

R/. - Crear conciencia en los jóvenes sobre el valor de la vida

-Crear conciencia en los jóvenes sobre el valor de la vida por medio de posibles campañas donde se implemente la tecnología, de forma individual y no en conjunto

R/. - Crear conciencia en los jóvenes sobre el valor de la vida

-Crear conciencia en los jóvenes sobre el valor de la vida por medio de posibles campañas donde se implemente la tecnología, de forma individual y no en conjunto

-escuchar, esa es una de las mejores soluciones a cada problema y mediante del dialogo dar una posible solución .

-

4. En los BUSCADORES ACADÉMICOS, descarga información que sea pertinente y relevante con la problemática seleccionada (A nivel mundial, nacional, regional y/0 local).

R/ A NIVEL MUNDIAL : De acuerdo a esta clasificación, entonces, que surge como la construcción colectiva teórica de distintos latinoamericanos que se dedicaron a observar y pensar la autoestima, y que reflejan las particularidades de la cultura local, habría entonces tres estados fundamentales de la Autoestima.

Autoestima Derrumbada- Autoestima Vulnerable- Autoestima Fuerte.

Autoestima Derrumbada- Autoestima Vulnerable- Autoestima Fuerte.

En la Autoestima Derrumbada la persona no se apreciaría a sí misma y se caracterizaría por un diálogo interior invalidante y desmoralizante. Muchas veces estaría fusionada con una anti-hazaña (por ejemplo "soy un perdedor" como si la anti-hazaña circunstancial del fracaso lo definiera como persona). En otras ocasiones se verificaría una gran dependencia emocional al necesitar la aprobación de alguien para poder perdonarse su auto-odio.

En la Autoestima Vulnerable, en cambio, habría una valoración personal… pero con una extrema vulnerabilidad a las anti-hazañas que la pondrían en riesgo y amenaza, llevando a la persona a estrategias de defensa que podrían estropear o perjudicar su desarrollo. Entre ellas, "las hazañas escudo", que son compensaciones anticipadas donde la persona "intenta fracasar" para sentirse menos derrotada si fracasa, y que pueden estar detrás de diversas patologías. Dentro de la Autoestima Vulnerable, existiría la "Autoestima Sostenida" donde la Autoestima se sostiene de una Hazaña (Exitos, belleza, alarde) pero vive con gran angustia de perder esa hazaña, y/o una gran jactancia.

En la Autoestima Fuerte habría menor vulnerabilidad a las anti-hazañas y, en consecuencia, serían menos necesarias las estrategias de defensa que pueden derivar en diversos problemas.

Los distintas investigaciones citadas, que recogen las particularidades de la cultura latinoamericana, demuestran los beneficios que puede traer en la Educación, en el Rendimiento Laboral, en las Relaciones, y en la Salud las técnicas implementadas para mejorar la Autoestima.

Esta clasificación sería una sub-teoría dentro de "Mapa de la Autoestima", una teoría psicológica que estudia las emociones que ocasionan las hazañas y anti-hazañas.https://www.monografias.com/trabajos108/investigaciones-autoestima-latinoamerica/investigaciones-autoestima-latinoamerica.shtml#laautoesta

A NIVEL NACIONAL : Colombia es un país en que la edad promedio de inicio de la actividad sexual es de 18 años, y en el que cerca del 30% de la población con relaciones sexuales activas no usa métodos anticonceptivos que los protejan de embarazos no deseados y enfermedades de transmisión sexual, pese a que tengan conocimientos sobre su existencia y uso. Según la Encuesta Nacional de Demografía y Salud, realizada por Profamilia en 37.000 hogares del país, una de cada cinco adolescentes ha sido madre o está embarazada (16%), de las cuales el 25% son pobres (4-5). Con excepción del grupo de menores de 20 años, quienes presentan una tasa de fecundidad muy similar en los últimos quinquenios, los otros grupos de mujeres muestran una tendencia de disminución de su fecundidad (6). Por otro lado, la encuesta señala que del total de nacimientos ocurridos del 2000 al 2005, solo el 46% fueron plenamente deseados; el 54% restante no lo fueron. De acuerdo con las madres encuestadas, el 27% de sus hijos fueron francamente indeseados, y un porcentaje similar llegó en un momento no adecuado (5). Lamentablemente, en algunos grupos familiares todavía existen tabús sobre temas de sexualidad, lo que trae problemas de comunicación; con ello, los directamente perjudicados son los adolescentes. Si sumado a esta carencia, el adolescente no presenta una adecuada autoestima, va a acarrear consecuencias, como embarazos a temprana edad, que a su vez puede generar deserción escolar, dificultades para el acceso al empleo, dificultades en su estabilidad emocional y mayor riesgo demaltrato infantil (7).

A NIVEL REGIONAL : las observaciones y hallazgos encontrados en los estudiantes del grado primero del Centro Educativo Hogar Jesús Redentor de la ciudad de Medellín, donde se encuentran la problemática de baja autoestima que afecta el proceso escolar en los estudiantes; para apoyar esta investigación se estudian diferentes trabajos de la universidad Uniminuto que hacen alusión a la problemática a investigar aportando herramientas que ayudaron a la realización de dicha investigación y a la ejecución del mismo. Igualmente se parte de las teorías de algunos pedagogos como Maria Montessori, con la teoría del desarrollo donde manifiesta que cada uno aprende de forma individual pero que la autoestima se construye en la convivencia con el otro, Celestine Freinet quien plantea lo importante que es brindar una formación moral, debido a que la formación se debe dar para la vida con aprendizajes significativos positivos que ayuden a trascender hacia nuevas generaciones. Jhon Dewey considera que al estudiante se le debe dar algo que aprender y no algo que hacer porque es más importante el ser que el hacer. Ellos brindaron herramientas pedagógicas importantes para poder llevar a cabo dicha investigación. En la segunda parte de la investigación se trabajó la propuesta de intervención donde se pone en práctica el juego cooperativo como herramienta pedagógica que ayudara a fortalecer la autoestima y el mejoramiento del proceso escolar para lo cual se retoman algunos teóricos como: Maria Montessori con la importancia de tener el juego como el desarrollo de habilidades y destrezas afectivas, también a Federico Froebel el cual dice que desde la lúdica a los estudiantes se les generen ideas, aprendan haciendo y se dejen guiar por las experiencias logrando que el aprendizaje sea más espontaneo además se fortalece la tolerancia a la frustración. Con estos teóricos que hablan del juego se llevó a cabo unas actividades desde la propuesta de intervención las cuales estuvieron divididas por fases donde una guiaba la otra trabajando desde un cronograma de actividades que se fueron desarrollando de forma consecutiva para lograr fortalecer la construcción de la autoestima y su proceso escolar.

https://repository.uniminuto.edu/handle/10656/3246

5. Ingresar al cuaderno virtual del profesor, archivo del blog INFORMACIÓN 5: FORMATO DE PROYECTO 10° y 11°, y descargar el formato y la guía en el PC.

6. Ingresar a Google Drive de su correo electrónico y ABRIR NUEVA CARPETA llamada PROYECTO DE INVESTIGACIÓN ESCOLAR. Comparte esta carpeta con tu equipo de trabajo, para ello debe dar click en COMPARTIR y escribir los correos de tus compañeros. Posterior a ello, ellos deben de ingresar a su correo y ABRIR la invitación que llego allí.

7. En esta carpeta, se guardará el formato de proyecto de investigación. Hay que tener en cuenta los siguientes pasos:

En el interior de la carpeta PROYECTO DE INVESTIGACIÓN ESCOLAR, darán click en NUEVO subir archivo, allí buscarán el archivo guardado en el PC.

El archivo que "sube" al Drive es un archivo de Word, por lo tanto deben abrir el archivo como DOCUMENTO DE GOOGLE, y posterior a ello darán en Archivo Guardar como Documento de Google.

Este es el archivo que podrán trabajar en linea TODOS los miembros del equipo de investigación; por tal razón, abrirán el archivo y lo compartirán en sus cuadernos virtuales en una nueva entrada que será llamada PROYECTO DE INVESTIGACIÓN + UN NOMBRE que ustedes colocaran a su propuesta de investigación. Este archivo se ACTUALIZARA SOLO cada vez que avancen en su propuesta.

8. Diligenciar la primera parte del FORMATO DE PROYECTO (la portada, la contraportada y la introducción. Para este último elemento debes de REVISAR LA GUÍA).

LA INTRODUCCIÓN LA IMPRIMES Y LA ENTREGAS DURANTE EL CICLO 5. LEE DE FORMA ADECUADA LOS PARÁMETROS QUE ESTÁN RELACIONADOS EN LA GUÍA PARA ESCRIBIR LA INTRODUCCIÓN.

9. Realizar una presentación en Prezi que contenga:

Síntesis de la temática consultada en el compromiso 3 sobre REDES.

Agregar el vinculo o enlace del vídeo construido en el compromiso 3.

Identifica los componentes intervinientes en la red de la ESCUELA y de tu CASA. Realiza un descripción gráfica de cada red (escuela vs casa).

Realiza un BOCETO donde se pueda identificar las diferencias entre las redes satelitales, las redes municipales gubernamentales, la red de un campus universitario, la red de una plaza o parque público y una red entre sucursales de una empresa.

https://prezi.com/view/ZKGFuV0QzZEpnrbHWrDf/

NOTA: un boceto (definido como layout en idioma inglés) es una ilustración esquemática que carece de detalles y, en la mayoría de los casos, no posee terminaciones. Su objetivo es simbolizar ideas, pensamientos o conceptos, sin preocuparse por la estética. Por eso, generalmente se realiza sobre cualquier clase de hoja y sin necesidad de disponer de instrumentos de dibujo auxiliares.

¿Cómo se relaciona la temática de redes con la propuesta de investigación?

R/. · Se relacionan de una manera muy significativa por el hecho de que al saber cómo funcionan la redes de una empresa o de un lugar público como lo es la plaza podemos dar mejores respuestas respecto a encuestas ya que nuestro proyecto demanda bastante de estas

¿Cuales son los delitos más comunes en la temática de redes informáticas? Relaciona algunas noticias sobre esto.

R/. Los delitos más comunes son las amenazas y coacciones y la falsificación documental. Respecto a la falsificación documental, las prácticas más comunes son la falsificación de documentos privados, falsificación de certificados y falsificación de tarjetas bancarias.

¿Que leyes o normas se deben de tener en cuenta en el trabajo de redes informáticas?

R/. La ley 1341 de 2009 es la más común para regir este tipo de redesConsulta para qué sirven estos aplicativos móviles: TeamViewer, ConnectBot, TouchQode, AndFTP, RemoDB, Explorador de Archivos, WiFi Analyzer y Net Tools. Instala UNO de ellos y aprende a utilizarlo para que le enseñes al grupo.

· TeamViewer: es un programa para ordenador cuya función es conectarse remotamente a otro equipo. Entre sus funciones están: compartir y controlar escritorios, reuniones en línea, videoconferencias y transferencia de archivos entre ordenadores.

· Connectbot: Este permite a los usuarios iniciar sesión de manera segura en un servidor

· Touchqode: Es un editor de códigos disponible para android

· ANDFTP: Es un cliente de FTP, FTPS, SCP y SFTP, que permite gestionar múltiples configuraciones de FTP desde la pantalla del terminal Android.

· REMODB: Ofrece una conexión de cliente SQL, servidores de bases de datos Microsoft

· EXPLORADOR DE ARCHIVOS: El explorador de archivos es una herramienta avanzada que permite ver y manipular directamente los archivos y directorios asociados a una revista.

· WIFI ANALYZER: Es una de las aplicaciones más sencillas a la hora de analizar las redes Wi-Fi de nuestro alrededor para poder configurar correctamente nuestra conexión inalámbrica.

· NET TOOLS: Es un programa que te ayudará a detectar quienes se han conectado a tu red, tanto para control como para ver si alguien se esta "colgando" de tu línea.

https://repository.uniminuto.edu/handle/10656/3246

5. Ingresar al cuaderno virtual del profesor, archivo del blog INFORMACIÓN 5: FORMATO DE PROYECTO 10° y 11°, y descargar el formato y la guía en el PC.

6. Ingresar a Google Drive de su correo electrónico y ABRIR NUEVA CARPETA llamada PROYECTO DE INVESTIGACIÓN ESCOLAR. Comparte esta carpeta con tu equipo de trabajo, para ello debe dar click en COMPARTIR y escribir los correos de tus compañeros. Posterior a ello, ellos deben de ingresar a su correo y ABRIR la invitación que llego allí.

7. En esta carpeta, se guardará el formato de proyecto de investigación. Hay que tener en cuenta los siguientes pasos:

En el interior de la carpeta PROYECTO DE INVESTIGACIÓN ESCOLAR, darán click en NUEVO subir archivo, allí buscarán el archivo guardado en el PC.

El archivo que "sube" al Drive es un archivo de Word, por lo tanto deben abrir el archivo como DOCUMENTO DE GOOGLE, y posterior a ello darán en Archivo Guardar como Documento de Google.

Este es el archivo que podrán trabajar en linea TODOS los miembros del equipo de investigación; por tal razón, abrirán el archivo y lo compartirán en sus cuadernos virtuales en una nueva entrada que será llamada PROYECTO DE INVESTIGACIÓN + UN NOMBRE que ustedes colocaran a su propuesta de investigación. Este archivo se ACTUALIZARA SOLO cada vez que avancen en su propuesta.

8. Diligenciar la primera parte del FORMATO DE PROYECTO (la portada, la contraportada y la introducción. Para este último elemento debes de REVISAR LA GUÍA).

LA INTRODUCCIÓN LA IMPRIMES Y LA ENTREGAS DURANTE EL CICLO 5. LEE DE FORMA ADECUADA LOS PARÁMETROS QUE ESTÁN RELACIONADOS EN LA GUÍA PARA ESCRIBIR LA INTRODUCCIÓN.

9. Realizar una presentación en Prezi que contenga:

Síntesis de la temática consultada en el compromiso 3 sobre REDES.

Agregar el vinculo o enlace del vídeo construido en el compromiso 3.

Identifica los componentes intervinientes en la red de la ESCUELA y de tu CASA. Realiza un descripción gráfica de cada red (escuela vs casa).

Realiza un BOCETO donde se pueda identificar las diferencias entre las redes satelitales, las redes municipales gubernamentales, la red de un campus universitario, la red de una plaza o parque público y una red entre sucursales de una empresa.

https://prezi.com/view/ZKGFuV0QzZEpnrbHWrDf/

NOTA: un boceto (definido como layout en idioma inglés) es una ilustración esquemática que carece de detalles y, en la mayoría de los casos, no posee terminaciones. Su objetivo es simbolizar ideas, pensamientos o conceptos, sin preocuparse por la estética. Por eso, generalmente se realiza sobre cualquier clase de hoja y sin necesidad de disponer de instrumentos de dibujo auxiliares.

¿Cómo se relaciona la temática de redes con la propuesta de investigación?

R/. · Se relacionan de una manera muy significativa por el hecho de que al saber cómo funcionan la redes de una empresa o de un lugar público como lo es la plaza podemos dar mejores respuestas respecto a encuestas ya que nuestro proyecto demanda bastante de estas

¿Cuales son los delitos más comunes en la temática de redes informáticas? Relaciona algunas noticias sobre esto.

R/. Los delitos más comunes son las amenazas y coacciones y la falsificación documental. Respecto a la falsificación documental, las prácticas más comunes son la falsificación de documentos privados, falsificación de certificados y falsificación de tarjetas bancarias.

¿Que leyes o normas se deben de tener en cuenta en el trabajo de redes informáticas?

R/. La ley 1341 de 2009 es la más común para regir este tipo de redesConsulta para qué sirven estos aplicativos móviles: TeamViewer, ConnectBot, TouchQode, AndFTP, RemoDB, Explorador de Archivos, WiFi Analyzer y Net Tools. Instala UNO de ellos y aprende a utilizarlo para que le enseñes al grupo.

· TeamViewer: es un programa para ordenador cuya función es conectarse remotamente a otro equipo. Entre sus funciones están: compartir y controlar escritorios, reuniones en línea, videoconferencias y transferencia de archivos entre ordenadores.

· Connectbot: Este permite a los usuarios iniciar sesión de manera segura en un servidor

· Touchqode: Es un editor de códigos disponible para android

· ANDFTP: Es un cliente de FTP, FTPS, SCP y SFTP, que permite gestionar múltiples configuraciones de FTP desde la pantalla del terminal Android.

· REMODB: Ofrece una conexión de cliente SQL, servidores de bases de datos Microsoft

· EXPLORADOR DE ARCHIVOS: El explorador de archivos es una herramienta avanzada que permite ver y manipular directamente los archivos y directorios asociados a una revista.

· WIFI ANALYZER: Es una de las aplicaciones más sencillas a la hora de analizar las redes Wi-Fi de nuestro alrededor para poder configurar correctamente nuestra conexión inalámbrica.

· NET TOOLS: Es un programa que te ayudará a detectar quienes se han conectado a tu red, tanto para control como para ver si alguien se esta "colgando" de tu línea.

domingo, 2 de febrero de 2020

COMPROMISO 3 REDES

1) UNA RED INFORMÁTICA:

Es un conjunto de dispositivos interceptados entre sí a través de un medio, que intercambian información y comparten recursos. Básicamente, la comunicación dentro de una red informática es un proceso en el que existen dos roles bien definidos para los dispositivos conectados, emisor y receptor, que se van asumiendo y alternando en distintos instantes de tiempo.

2) COMO SE CLASIFICAN LAS REDES:

RED DE ÁREA LOCAL:Es una red de computadoras que abarca un área reducida a una casa,un departamento, o edificio.

RED DE ÁREA METROPOLITANA: Es una red de alta velocidad (banda ancha) que da cobertura en un área geográfica extensa,proporcionando capacidad de integración de múltiples servicios mediante la trasmisión de datos, voz y vídeos .

RED DE ÁREA LIMPIA : Es una red de computadoras que une varias redes locales , aunque sus miembros no estén todos en la misma ubicación física . Muchas WAN son construidas por organizaciones o empresas para su uso privado.

3) REDES POR ALCANCE :Es un equipo informático que esta conectado entre si en forma física que envían y que también pueden recibir información

REDES POR TIPO DE CONEXIÓN: El tipo de red varia dependiendo si la transmisión de datos es realizada por medios guiados como cable coaxional ,fibra óptica, o par de trenzados medios no guiados ,como las ondas de radio ,infrarrojos ,microondas u otras transmisiones .

Medios Guiados :Esta formada por la conexión de cables entre los distintos dispositivos que la conforman .estos medios de transmisión de datos pueden estar compuestos por cable coaxial,cable de par trenzado ,fibra óptica o bien dos o mas de ellos al mismo tiempo .

Medios no guiados : Trasportan ondas electromagnéticas sin usar un conductor físico .este tipo de comunicación se denomina comunicación inalambrica .las transmisiones no guiadas se pueden clasificar en tres: radio frecuencia , microondas y luz tales como infrarrojos o láser .

REDES POR RELACIÓN FUNCIONAL:Cliente-Servidor es aquella red de comunicaciones en la que todos los clientes están conectados a un servidor, en el que se centralizan los diversos recursos y aplicaciones con que se cuenta; y que los pone a disposición de los clientes cada vez que estos son solicitados.

REDES POR TOPOLOGÍA :Es el arreglo físico o lógico en el cual los dispositivos o nodos de una red (e.g. computadoras, impresoras, servidores, hubs, switches, enrutadores, etc.) se interconectan entre sí sobre un medio de comunicación.

REDES POR DIRECCIONALIDAD : cuando un equipo actúa como emisor en forma unidireccional se llama Simplex, si la información es bidireccional pero solo un equipo transmite a la vez, es una redHalf-Duplex o Semi-Duplex, y si ambos equipos envían y reciben información simultáneamente hablamos de una red Full Duplex.

Red de acceso público: una red pública se define como una red que puede usar cualquier persona y no como las redes que están configuradas con clave de acceso personal. Es una red de computadoras interconectados, capaz de compartir información y que permite comunicar a usuarios sin importar su ubicación geográfica.

Una red educativa proporciona soporte e información para una organización educativa dentro del ámbito del aprendizaje.

Una red para el proceso de datos proporciona una interfaz para intercomunicar equipos que vayan a realizar una función de cómputo conjunta.

4) COMPONENTES BÁSICOS DE RED :

5) PROTOCOLOS DE RED : Un protocolo es el elemento esencial que permite que programas de diferentes fabricantes, escritos en distintos lenguajes y ejecutándose en máquinas muy dispares.

IPX / SPX:

HTTP (Hypertext Transfer Protocol): Se trata de un protocolo cuya función es recuperar información y hacer búsquedas indexadas que permitan saltos intertextuales de forma eficiente.

FTP (File Transfer Protocol): Se utiliza al momento de hacer transferencias remotas de archivos, de manera que permite enviar archivos digitales de un lugar local (PC) a otro remoto (servidor) o viceversa

SMTP: El protocolo para transferencia simple de correo el cual se usa innumerables veces al día por usuarios de todo el planeta, pues da forma al intercambio de mensajes de correo electrónico entre una variedad de dispositivos

.

UDP (User Datagram Protocol): El protocolo de datagrama de usuario está orientado a las comunicaciones que se realizan sin conexión y no disponen de sistemas para transmitir datagramas.

DIRECCIONAMIENTO IP:

Es un conjunto de dispositivos interceptados entre sí a través de un medio, que intercambian información y comparten recursos. Básicamente, la comunicación dentro de una red informática es un proceso en el que existen dos roles bien definidos para los dispositivos conectados, emisor y receptor, que se van asumiendo y alternando en distintos instantes de tiempo.

2) COMO SE CLASIFICAN LAS REDES:

RED DE ÁREA LOCAL:Es una red de computadoras que abarca un área reducida a una casa,un departamento, o edificio.

RED DE ÁREA METROPOLITANA: Es una red de alta velocidad (banda ancha) que da cobertura en un área geográfica extensa,proporcionando capacidad de integración de múltiples servicios mediante la trasmisión de datos, voz y vídeos .

RED DE ÁREA LIMPIA : Es una red de computadoras que une varias redes locales , aunque sus miembros no estén todos en la misma ubicación física . Muchas WAN son construidas por organizaciones o empresas para su uso privado.

3) REDES POR ALCANCE :Es un equipo informático que esta conectado entre si en forma física que envían y que también pueden recibir información

REDES POR TIPO DE CONEXIÓN: El tipo de red varia dependiendo si la transmisión de datos es realizada por medios guiados como cable coaxional ,fibra óptica, o par de trenzados medios no guiados ,como las ondas de radio ,infrarrojos ,microondas u otras transmisiones .

Medios Guiados :Esta formada por la conexión de cables entre los distintos dispositivos que la conforman .estos medios de transmisión de datos pueden estar compuestos por cable coaxial,cable de par trenzado ,fibra óptica o bien dos o mas de ellos al mismo tiempo .

Medios no guiados : Trasportan ondas electromagnéticas sin usar un conductor físico .este tipo de comunicación se denomina comunicación inalambrica .las transmisiones no guiadas se pueden clasificar en tres: radio frecuencia , microondas y luz tales como infrarrojos o láser .

REDES POR RELACIÓN FUNCIONAL:Cliente-Servidor es aquella red de comunicaciones en la que todos los clientes están conectados a un servidor, en el que se centralizan los diversos recursos y aplicaciones con que se cuenta; y que los pone a disposición de los clientes cada vez que estos son solicitados.

REDES POR TOPOLOGÍA :Es el arreglo físico o lógico en el cual los dispositivos o nodos de una red (e.g. computadoras, impresoras, servidores, hubs, switches, enrutadores, etc.) se interconectan entre sí sobre un medio de comunicación.

REDES POR DIRECCIONALIDAD : cuando un equipo actúa como emisor en forma unidireccional se llama Simplex, si la información es bidireccional pero solo un equipo transmite a la vez, es una redHalf-Duplex o Semi-Duplex, y si ambos equipos envían y reciben información simultáneamente hablamos de una red Full Duplex.

REDES POR GRADO DE AUTENTIFICACIÓN:

Red Privada: una red privada se definiría como una red que puede usarla solo algunas personas y que están configuradas con clave de acceso personal. Red de acceso público: una red pública se define como una red que puede usar cualquier persona y no como las redes que están configuradas con clave de acceso personal. Es una red de computadoras interconectados, capaz de compartir información y que permite comunicar a usuarios sin importar su ubicación geográfica.

REDES POR SERVICIO Y FUNCIÓN : Una red comercial proporciona soporte e información para una empresa u organización con ánimo de lucro.

Una red educativa proporciona soporte e información para una organización educativa dentro del ámbito del aprendizaje.

Una red para el proceso de datos proporciona una interfaz para intercomunicar equipos que vayan a realizar una función de cómputo conjunta.

REDES POR GRADO DE DIFUSIÓN : Una intranet es una red de computadoras privados que utiliza tecnología de redes para compartir dentro de una organización parte de sus sistemas de información y sistemas operacionales. El término intranet se utiliza en oposición a internet, una red entre organizaciones, haciendo referencia por contra a una red comprendida en el ámbito de una organización.

4) COMPONENTES BÁSICOS DE RED :

SERVIDOR:Es el encargado de gestionar los recursos y la información compartida, puediendo ser un servidor físico o un software (sistema operativo de red). El servidor físico puede ser uno de los ordenadores de la red con características similares al resto, si la red es de pocos equipos, o un ordenador mucho más potente si se trata de administrar muchos equipos o mucha información.

ESTACIONES DE TRABAJO: Cuando una computadora se conecta a una red, la primera se convierte en un nodo de la última y se puede tratar como una estación de trabajo o cliente. Las estaciones de trabajos pueden ser computadoras personales, se encargan de sus propias tareas de procesamiento, así que cuanto mayor y más rápido sea el equipo, mejor.

TARJETA DE CONEXIÓN A LA RED:Toda computadora que se conecta a una red necesita de una tarjeta de interfaz de red que soporte un esquema de red especifico, como Ethernet, ArcNet o Token Ring. El cable de red se conectara a la parte trasera de la tarjeta, la compatibilidad a nivel físico y lógico se convierte en una cuestión relevante cuando se considera el uso de cualquier tarjeta de red.

REPETIDORES: Es un dispositivo electrónico que recibe una señal débil o de bajo nivel y la retransmite a una potencia o nivel más alto, de tal modo que se puedan cubrir distancias más largas sin degradación o con una degradación tolerable. El término repetidor se creó con la telegrafía y se refería a un dispositivo electromecánico utilizado para regenerar las señales telegráficas.

HUBS: es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos.

SWITCH: Es un dispositivo digital de lógica de interconexión de redes de computadores que opera en la capa 2 (nivel de enlace de datos) del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes (bridges), pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red.

ROUTERS: Es un enrutador, elemento que marca el camino mas adecuado para la transmisión de mensajes en una red completa, este toma el mejor camino para enviar los datos dependiendo del tipo de protocolo que este cargado, cuenta con un procesador es el mas robusto, tiene mas procesadores y mucha mas capacidad en sus respectivas memorias

FIREWALL: Es un elemento de seguridad que filtra el tráfico de red que a él llega, con un cortafuegos se puede aislar un ordenador de todos los otros ordenadores de la red excepto de uno o varios que son los que nos interesa que puedan comunicarse con él.

CABLEADO: Los tipos de cableado de red más populares son: par trenzado, cable coaxial y fibra óptica, además se pueden realizar conexiones a través de radio o microondas, dependiendo el tipo de red y los requerimientos de la misma, velocidad y longitud se debe considerar el tipo de cable a utilizar.

5) PROTOCOLOS DE RED : Un protocolo es el elemento esencial que permite que programas de diferentes fabricantes, escritos en distintos lenguajes y ejecutándose en máquinas muy dispares.

IPX / SPX:

Inlernetwork Packet eXchcmge/Sequencecl Packet eXchange. Es el conjunto de

protocolos punto a punto utilizado por el sistema operativo de red Netware de Novell. SPX

actúa sobre IPX para asegurar la entrega de los datos.

TCP/IP

soporta sesiones confirmadas, asegurando que los datos llegan a su destino, y lo hacen en el mismo orden en que se enviaron.

La arquitectura abierta de TCP/IP permite construir sobre él protocolos de aplicación de muy diversa índole y funcionalidad, muchos de los cuales son estándares muy conocidos.

soporta sesiones confirmadas, asegurando que los datos llegan a su destino, y lo hacen en el mismo orden en que se enviaron.

La arquitectura abierta de TCP/IP permite construir sobre él protocolos de aplicación de muy diversa índole y funcionalidad, muchos de los cuales son estándares muy conocidos.

FTP (File Transfer Protocol): Se utiliza al momento de hacer transferencias remotas de archivos, de manera que permite enviar archivos digitales de un lugar local (PC) a otro remoto (servidor) o viceversa

SMTP: El protocolo para transferencia simple de correo el cual se usa innumerables veces al día por usuarios de todo el planeta, pues da forma al intercambio de mensajes de correo electrónico entre una variedad de dispositivos

.

UDP (User Datagram Protocol): El protocolo de datagrama de usuario está orientado a las comunicaciones que se realizan sin conexión y no disponen de sistemas para transmitir datagramas.

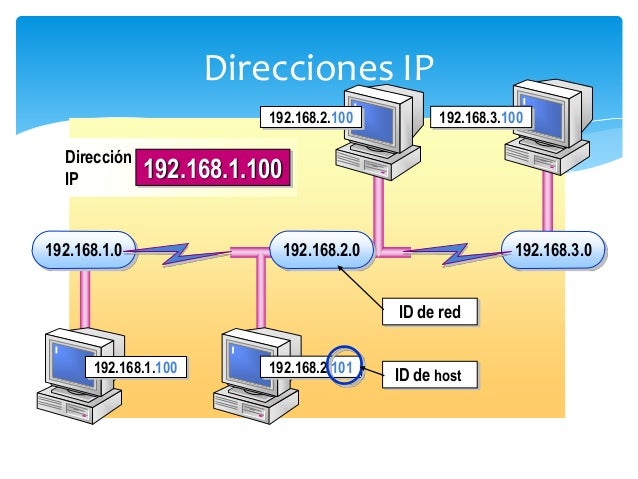

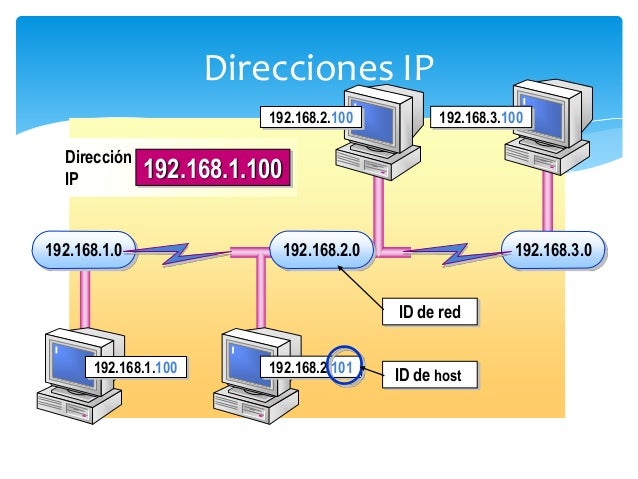

DIRECCIONAMIENTO IP:

Todos los nodos de una red necesitan de una dirección numérica de 4 bytes (32bits) llamados octetos, con este número se identifica cada nodo de la red. Algunos protocolos de aplicación fueron construidos bajo el conjunto de protocolos.

FTP (Transferencia de archivos entre estaciones de una red.

SMTP (Protocolo para la transferencia de mensajes electrónicos)

Suscribirse a:

Comentarios (Atom)